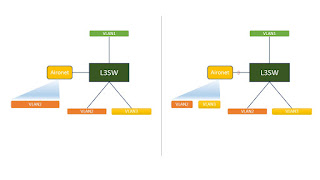

せっかくSplunk入れていて, あんまし有用なログが取れない自宅の環境で, なんかみたいな~とおもい, CiscoのL3にACLきってSyslogに吐き出させて, アクセス先を見てみることにした。

| こんな感じで見れておもろい |

ただ, ちょっと躓いたところがあったのでメモ。

1.プロトコルレベルで見たいなら, ACLはちゃんとIOSがポート番号までチェックするように記述すべし。

ただ単に,

|

ip access-list extended ToInternet

permit ip any any log ! |

たぶん, ルールにTCPのポート番号まで記載がないとチェックしないんだと思う。このままだとSyslog上はポート番号「0」(送信元/宛先共に)でのってしまってIPだけしか解析できない。

|

ip access-list extended ToInternet

permit tcp any eq 0 any permit ip any any log ! |